Linux Mint installieren – Schritt für Schritt

Linux Mint ist vor allem bei Anfänger eine besonders beliebte Linux Distribution. Linux Mint bootet auf der Live-DVD innerhalb...

Debian 10 installieren – Schritt für Schritt

Am 7.7.2019 erschien das aktuelle Debian 10 – Codename Buster. In dieser Anleitung zeige ich Schritt für Schritt wie...

Centos 7 Installation – Schritt für Schritt mit Bildern

CentOS ist der kleine und vor allem lizenzfreie Bruder von Redhat. Das so genannte Community Enterprise Operating System –...

Malware in WordPress entfernen

Wenn eine Wordpress-Site gehacked wurde, ist das in aller Regel sehr ärgerlich. Die Website funktioniert dann oft nicht mehr...

sshguard unter Debian installieren und nutzen

Ähnlich wie fail2ban ist sshguard ein Programm das im Hintergrund die wichtigsten System-Logs mitliest und fehlgeschlagene Anmeldeversuche erkennt. Bei...

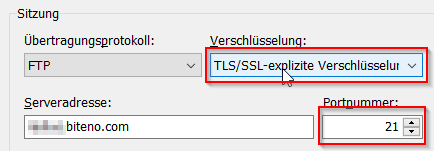

TLS für proftpd unter Debian 11 einrichten

In diesem Howto installieren wir proftp und erstellen eine Konfiguration, mit der die eher unsichere Kommunikation via ftp auf...

ShareX: Einfach einen Screenshot erstellen – Tutorial – Schritt für Schritt

ShareX ist eine kleine Software, mit der man Screenshots unter Windows erstellen und diese nachbearbeiten kann. Die Software besteht...

Fail2ban überwacht Logfiles nicht

Mit fail2ban kann man unter Linux Logfiles überwachen und den Server gegen massive Einbruchsversuche über das Netzwerk schützen. Mit...

USB Stick bootfähig machen mit Rufus

In dieser Anleitung beschreibe ich, wie Sie mit Rufus einen USB Stick bootfähig machen bzw. ein ISO-Abbild einer DVD...

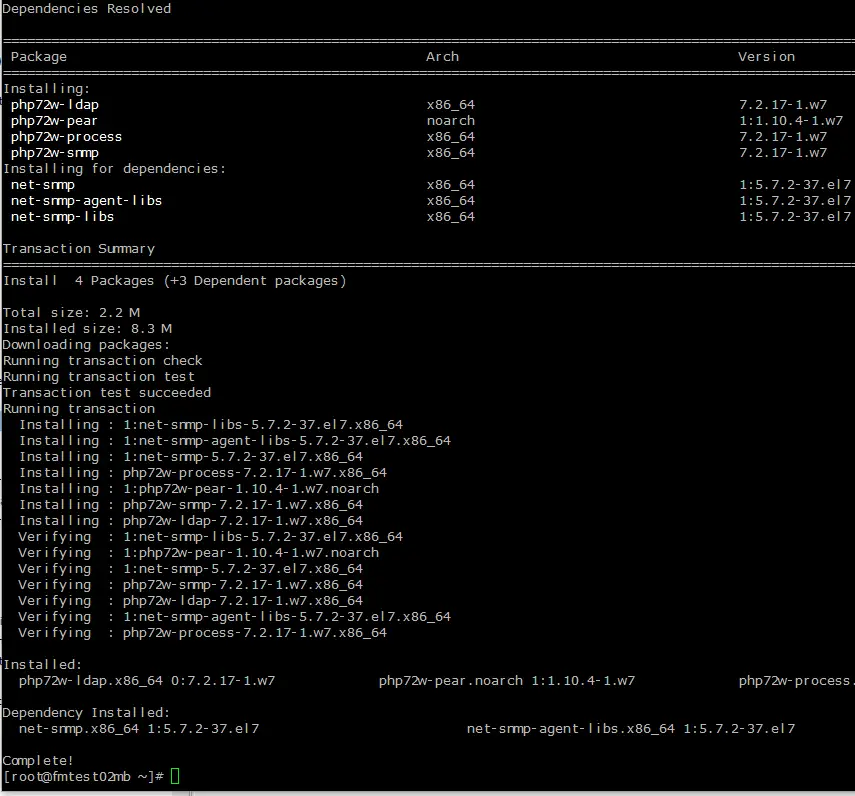

PHP 7.2 unter Centos 7 installieren

CentOS ist unter den freien Linux Betriebssystemen mit etwas über 20 % Marktanteil einer der Platzhirsche unter den Open...

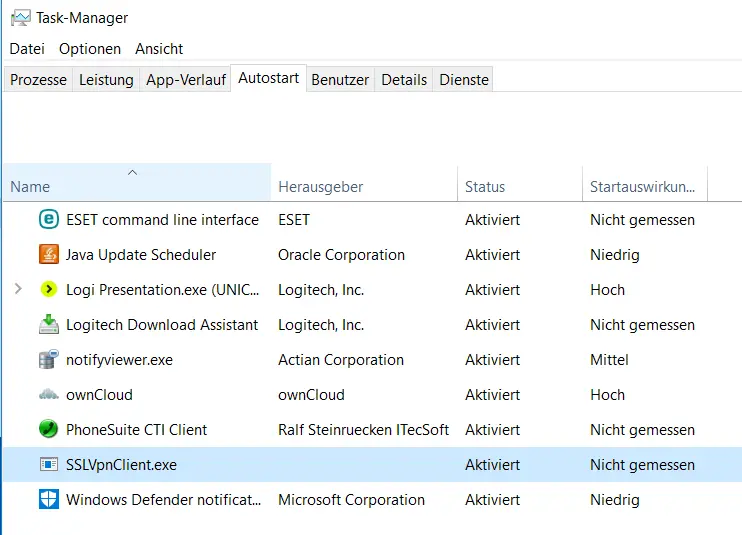

In dieser kurzen Anleitung beschreibe ich wozu der Windows 10 Autostart Ordner gut ist. Außerdem finden Sie weiter unten...

Centos: Yum Installation rückgängig machen mit undo

Das haben viele Linux-Admins bestimmt schon erlebt. Da hat man in Gedanken versunken einen Update mit Yum durchgeführt und...

Interface Geschwindigkeit für mehrere Netzwerkkarten mit ethtool ermitteln

Wer unter Linux an einem Server die maximale Geschwindigkeit zwischen dem Netzwerkanschluss des Servers (engl. NIC - Network Interface...